В мире, где приманка бесплатных премиум-инструментов играет как мираж, Malwarebytes раскрывает зловещий заговор. Мошенничество с вредоносным ПО, подобно ночной краже, охотится на криптовалютных трейдеров, заманивая их обещанием LUMMA Stealer и Atomic Stealer (AMO) скрывающихся в тени постов Reddit.

Это коварное программное обеспечение маскируется под взломанные версии любимого многими TradingView, высасывая криптовалюту из кошельков жертв и крадя их самые чувствительные данные. Кто бы мог подумать, что «бесплатно» может стоить так дорого? 🤔

Нужна вдумчивая аналитика макроэкономики? Подписывайся на канал ТопМоб, чтобы не пропустить разворот рынка!

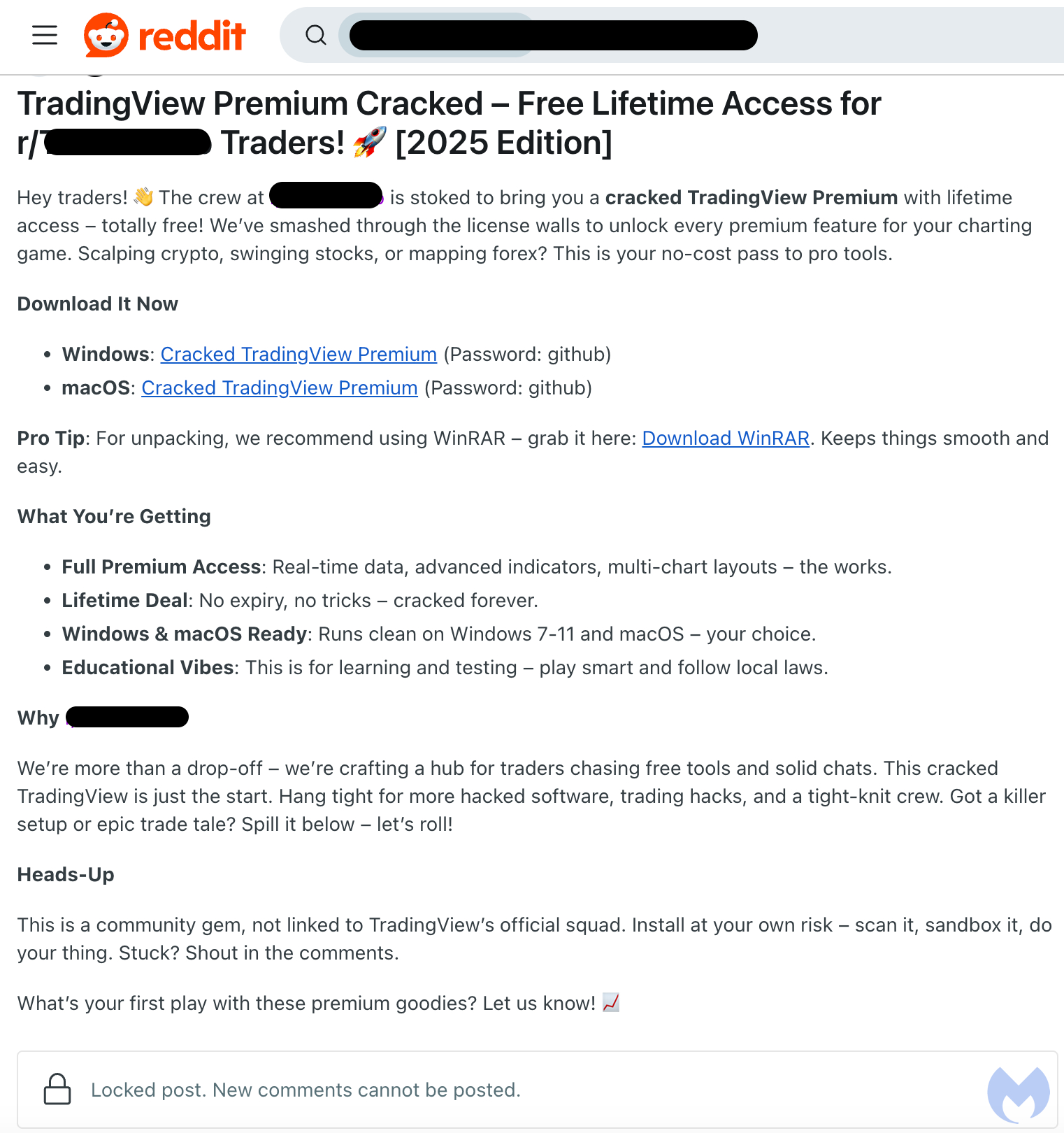

Наш Телеграм-каналНам сообщили о наличии воровских программ для Mac и Windows, которые тайно распространяются через Reddit среди тех, кто неосторожно занимается криптовалютной торговлей. Одной из самых привлекательных приманок является взломанная версия TradingView.

Зов сирен «взломанной» версии — премиум-функции разблокированы без единой копейки — оказался непреодолимым искушением для неосторожных. Но берегитесь, дорогой читатель, ибо скачивание этих запретных плодов обернется высокой ценой! 💔

Эти две семейства вредоносных программ вызвали хаос, похитив личные данные и позволив их создателям получить значительные выгоды, прежде всего путем захвата криптовалютных кошельков.

Расследование Malwarebytes рисует картину сложной кампании по распространению вредоносного ПО, которая использует уровни запутывания, устаревшую инфраструктуру и тактику социальной инженерии для похищения конфиденциальных данных, как маг достает кролика из шляпы.

При тщательном изучении двух ссылок для скачивания Malwarebytes обнаружил, что файлы размещены на подозрительном сайте — как кот среди собак на выставке. Они заархивированы двойным ZIP и защищены паролем, что явно указывает на то, что это не легитимное программное обеспечение.

На Windows зловредное ПО проникает через обфусцированный BAT-файл, запуская вредоносный скрипт AutoIt. И угадай что? У этого malware есть разговорчивая сторона — оно общается с сервером, недавно зарегистрированным таинственным человеком в России. Жуткий, правда? 👻

Тем временем на macOS, Malwarebytes обнаружил разновидность AMOS — похитителя информации, который проверяет наличие виртуальных машин для обхода обнаружения. Если он чувствует их присутствие, то просто выходит со сцены. Прямо как королева драмы!

Этот вредоносный код извлекает конфиденциальные данные пользователей, включая учетные данные браузера, информацию о криптовалютных кошельках и личные детали, отправляя их на сервер, расположенный в идиллических Сейшелах. Кто бы мог подумать, что рай может быть таким опасным? 🌴

Особый интерес в этой схеме вызывает участие оригинального создателя, который блуждал по веткам обсуждения, будучи «полезным» для пользователей, задающих вопросы или сообщающих о проблемах.

Но подождите, это еще не все! Другие возникающие угрозы нависли над криптосообществом как темные тучи. Scam Sniffer выявил использование хакерами фейковых сайтов Microsoft Teams для распространения вредоносного ПО среди пользователей криптовалют, что приводит к утечкам данных, краже учетных данных, захвату сессий и опустошению кошельков. Какой восхитительный коктейль из хаоса!

Только вы подумали, что хуже уже не будет, как Microsoft обнаружила StilaCHI RAT — троян удаленного доступа, нацеленный специально на пользователей криптовалют. Этот мелкий шалун крадет системную информацию, данные учетных записей и данные цифровых кошельков, акцентируя внимание на 20 расширениях криптовалютных кошельков в Chrome. За это стоит выпить! 🥂

Между тем, предыдущий отчет Касперского выявил еще одну тревожную тенденцию: киберпреступники шантажируют YouTube-блогеров ложными претензиями на авторское право, вынуждая их продвигать троян для майнинга криптовалют SilentCryptoMine. Риски безопасности для криптосообщества только накапливаются, как грязное белье!

Смотрите также

- Серебро прогноз

- Прогноз нефти

- Полюс акции прогноз. Цена PLZL

- Норникель акции прогноз. Цена GMKN

- Озон Фармацевтика акции прогноз. Цена OZPH

- Яндекс акции прогноз. Цена YDEX

- Золото прогноз

- Прогноз курса доллара к рублю

- Интер РАО ЕЭС акции прогноз. Цена IRAO

- Прогноз курса юаня к рублю

2025-03-20 13:28